钓鱼浅尝

原计划是学java的,但写这篇文章的前一天,看了一部叫whoami黑客电影,感觉顶级黑客都是社工大佬,有很多经典台词:

“只要敢做就能赢”,

“黑客技术就像魔术,处处充满了欺骗”,

“每个人都只看到他愿意看到的”,

“外面的世界有太多的不确定,但是人可以成为自己想要成为的人,成为任何人”,

“人类才是系统中最大的漏洞。”

不知不觉中,让我萌生了社工的想法。

加之今天又是愚人节,是个搞事情的好日子🤭

而且更有意思的是今天凌晨我的室友居然收到了钓鱼邮件,还是他认识的人发的,于是请教了一下用的什么来做的钓鱼,便去学了学

Gophish搭建

Gophish 是一个功能强大的开源网络钓🐟框架。

1.下载

1 | wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip |

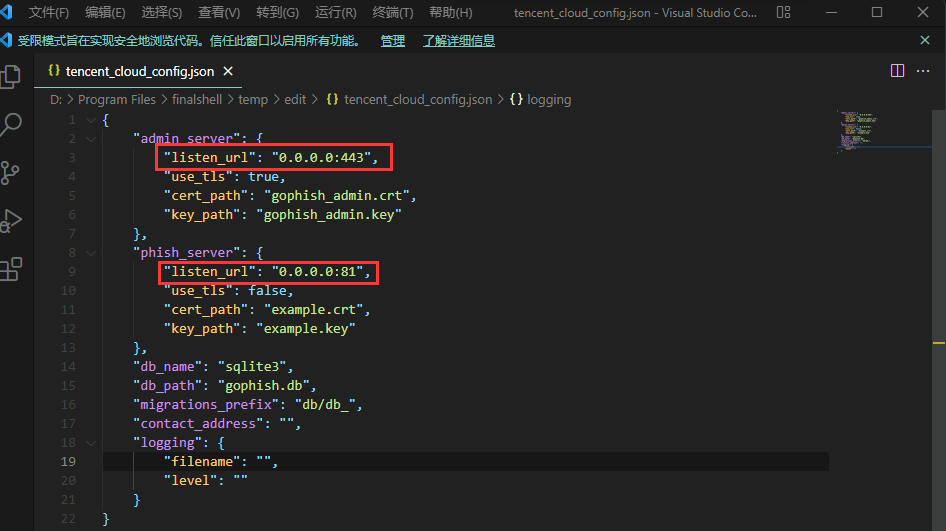

2.修改配置文件config.json

要注意:

- admin_server 把 127.0.0.1 改为 0.0.0.0,然后最好不要使用默 认3333 端口,亲测这个端口可能因为某种人为因素不通,改为 443 是最稳的。

- listen_url 也要是 0.0.0.0,如果 80 端口被占用了可以改为其他端口比如 81。

- contact_address 不是一定要加上的,可以加一个。

3.运行

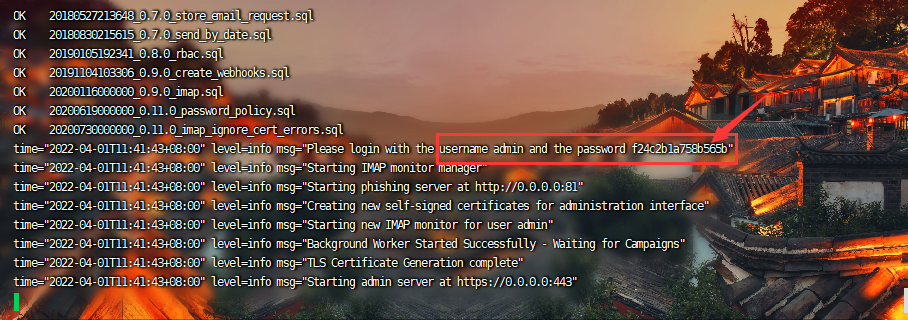

./gophish 运行(如果不行就加个sudo)

这里注意一下:

最新版本的gophsih(v0.11.0)删除了默认密码“ gophish”。取而代之的是,在首次启动Gophish时会随机生成一个初始密码并将其打印在终端中

初始随机密码:f24c2b1a758b565b

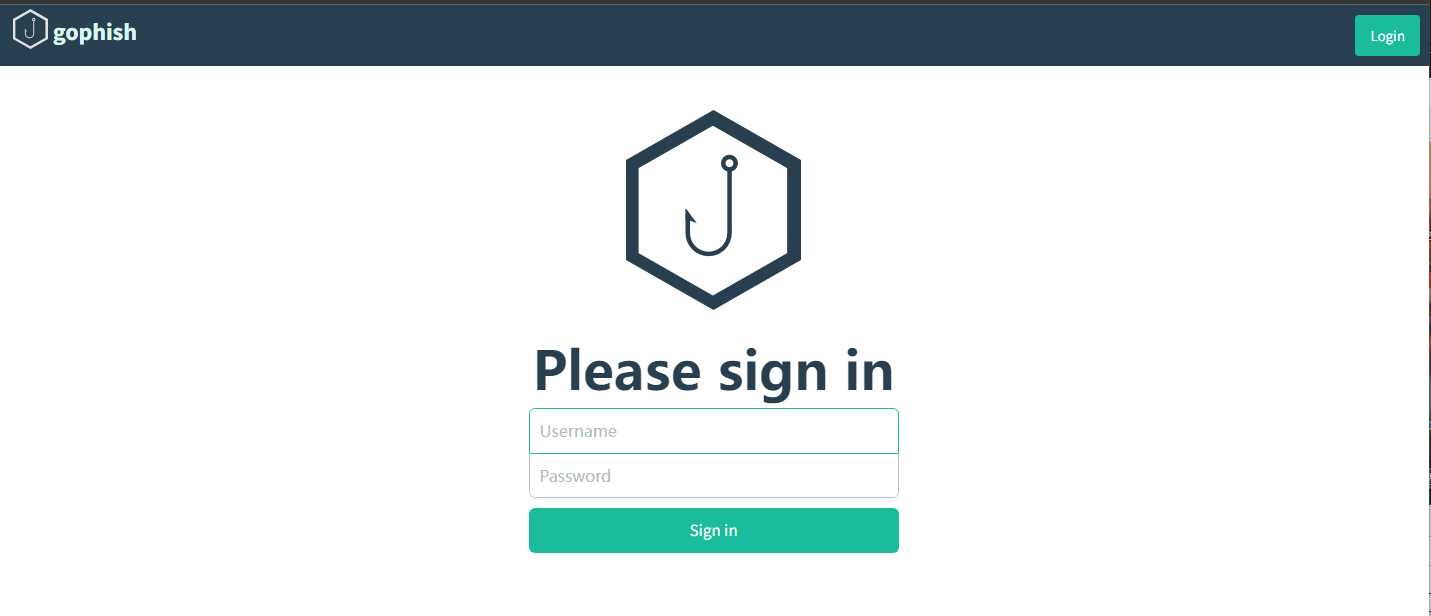

4.后台登录

这里需要注意,要用https,不然访问不了。https://xxx.xxx.xxx.xxx:443

使用账号密码 admin f24c2b1a758b565b 来 login

登入后需要修改,改为f24c2b1a758b565b9

购买近似域名

我这里因为没钱就没买近似域名,就用之前买的域名,QAQ

邮件服务器搭建

其实 QQ 邮箱也有域名邮箱的功能,但是 QQ 邮箱对钓鱼有检测、会被封的,所以我们还是自己搭。

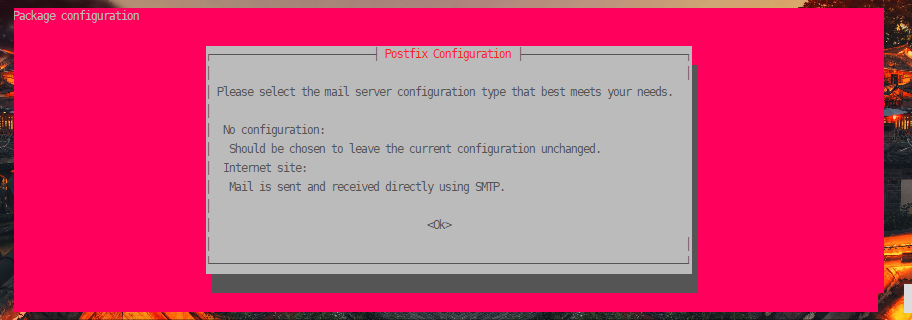

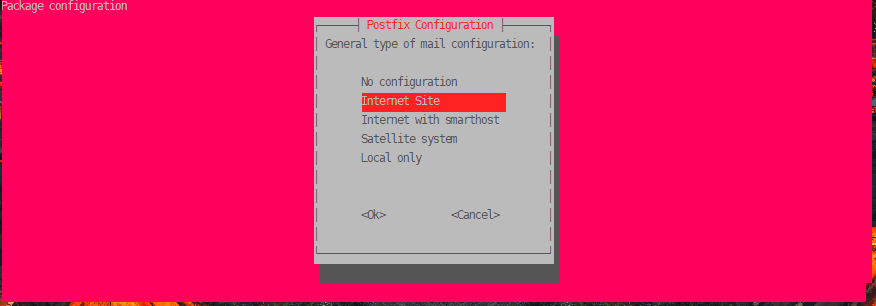

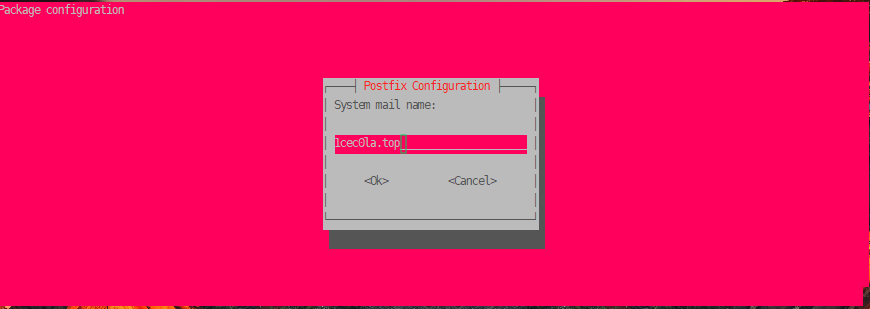

我们 Ubuntu 还是使用 Postfix+mailutils。

参考:https://blog.csdn.net/sd4015700/article/details/21454729

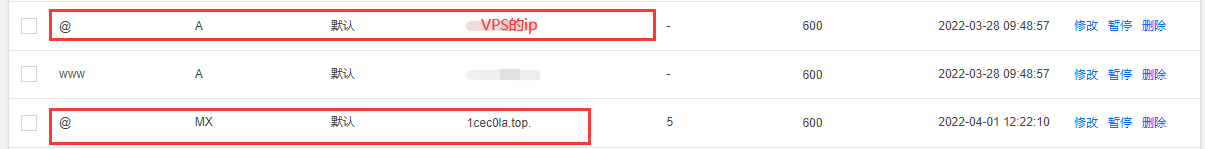

在搭建 gophish 的同一台 VPS 上开始搭建邮件服务器

1.安装Postfix

1 | apt-get install postfix |

↑↓键来选择,→键会到’ok’

2.安装mailx软件包

1 | apt-get install mailutils |

3.增加测试用户 fmaster

1 | 用户一: |

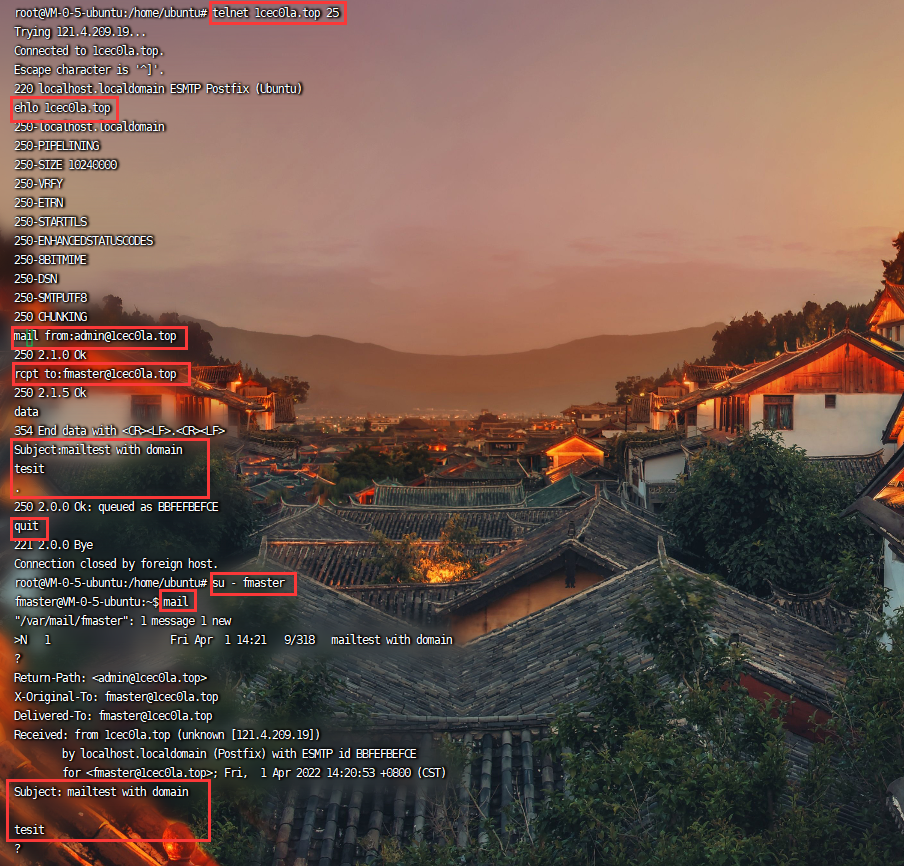

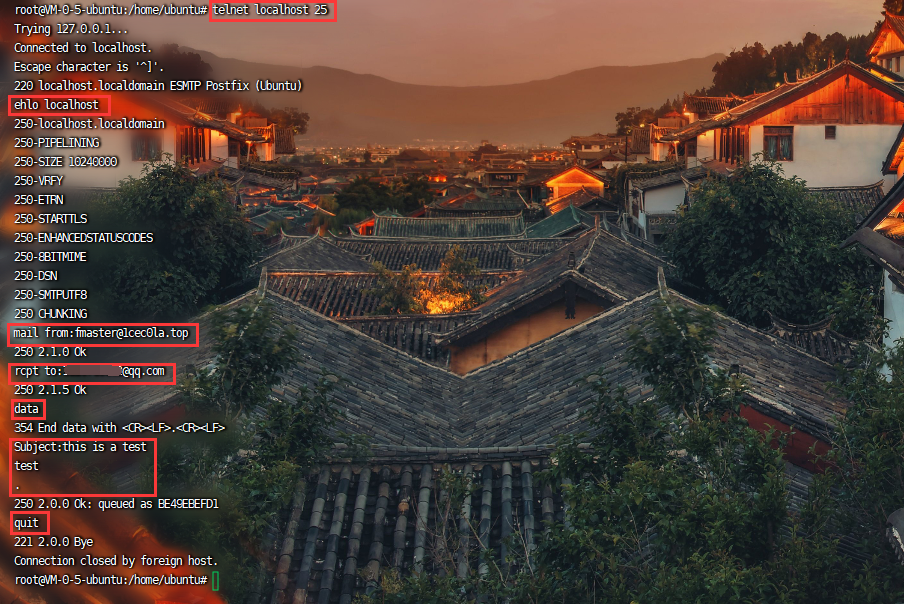

测试

注意这里腾讯云的VPS需要对25端口解封,不然使用telnet来检测时会一直不通

test1

test2

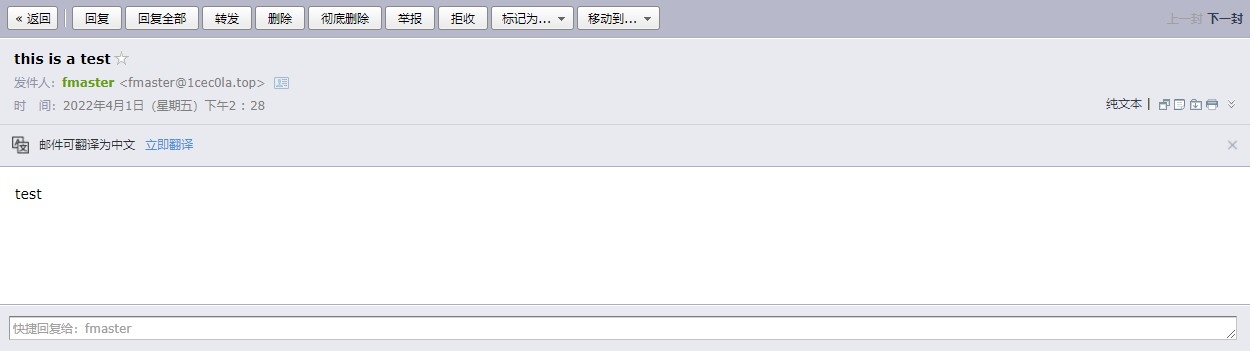

去QQ邮箱查看,真的收到邮件了!!!

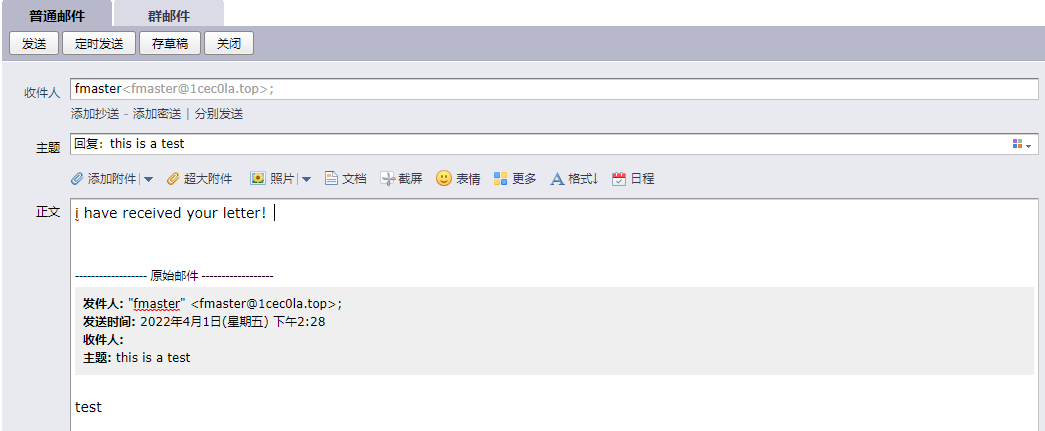

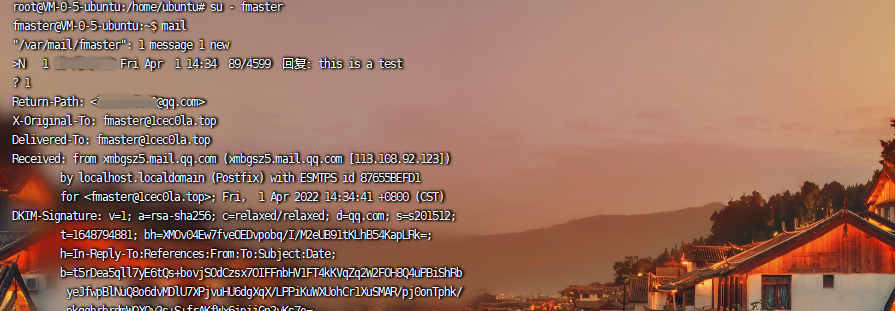

然后QQ回复一封,看看我们的邮件服务器能不能收到

服务端也确实能收到回信

Gophish 活动建立

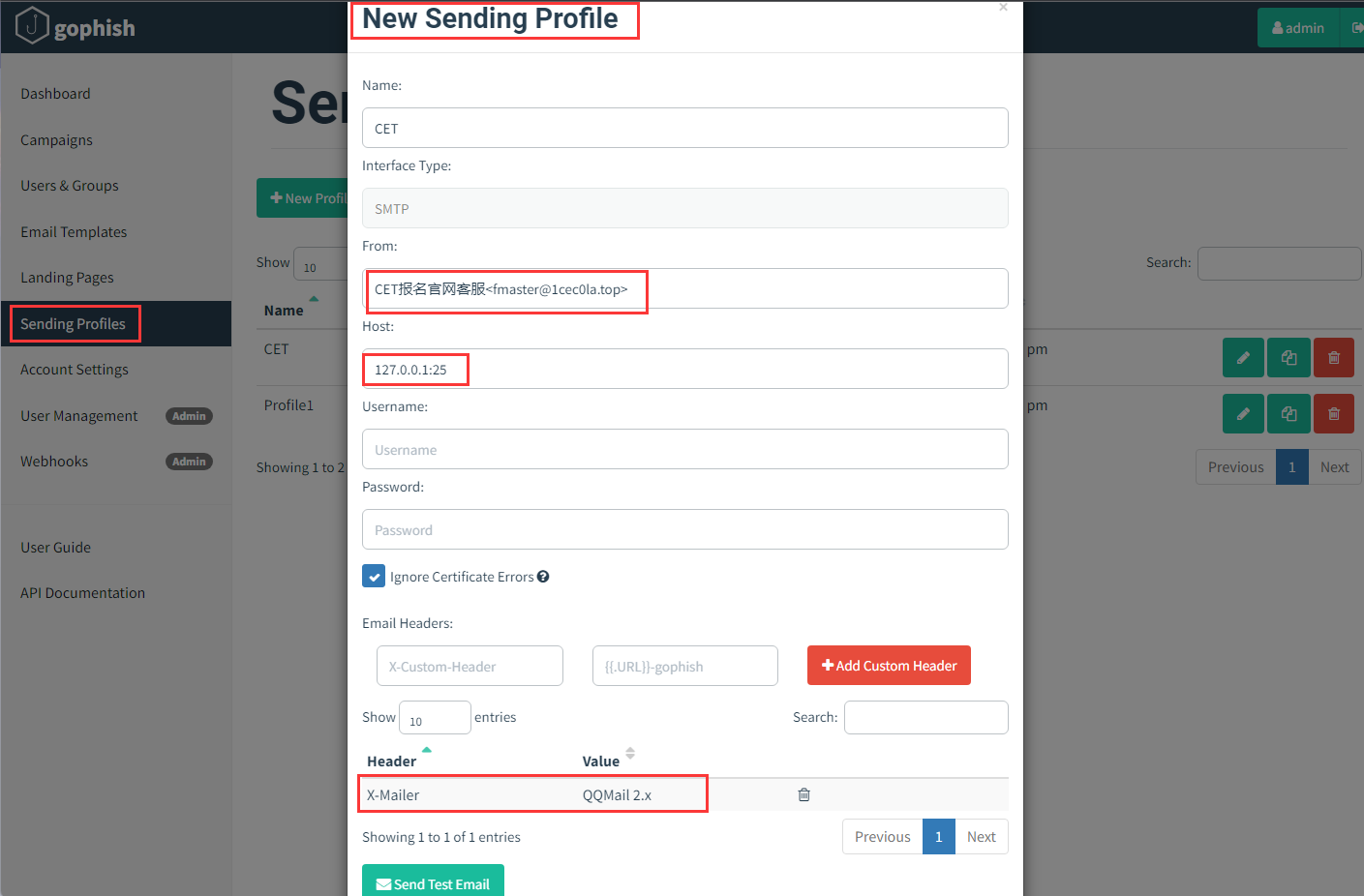

Sending Profiles

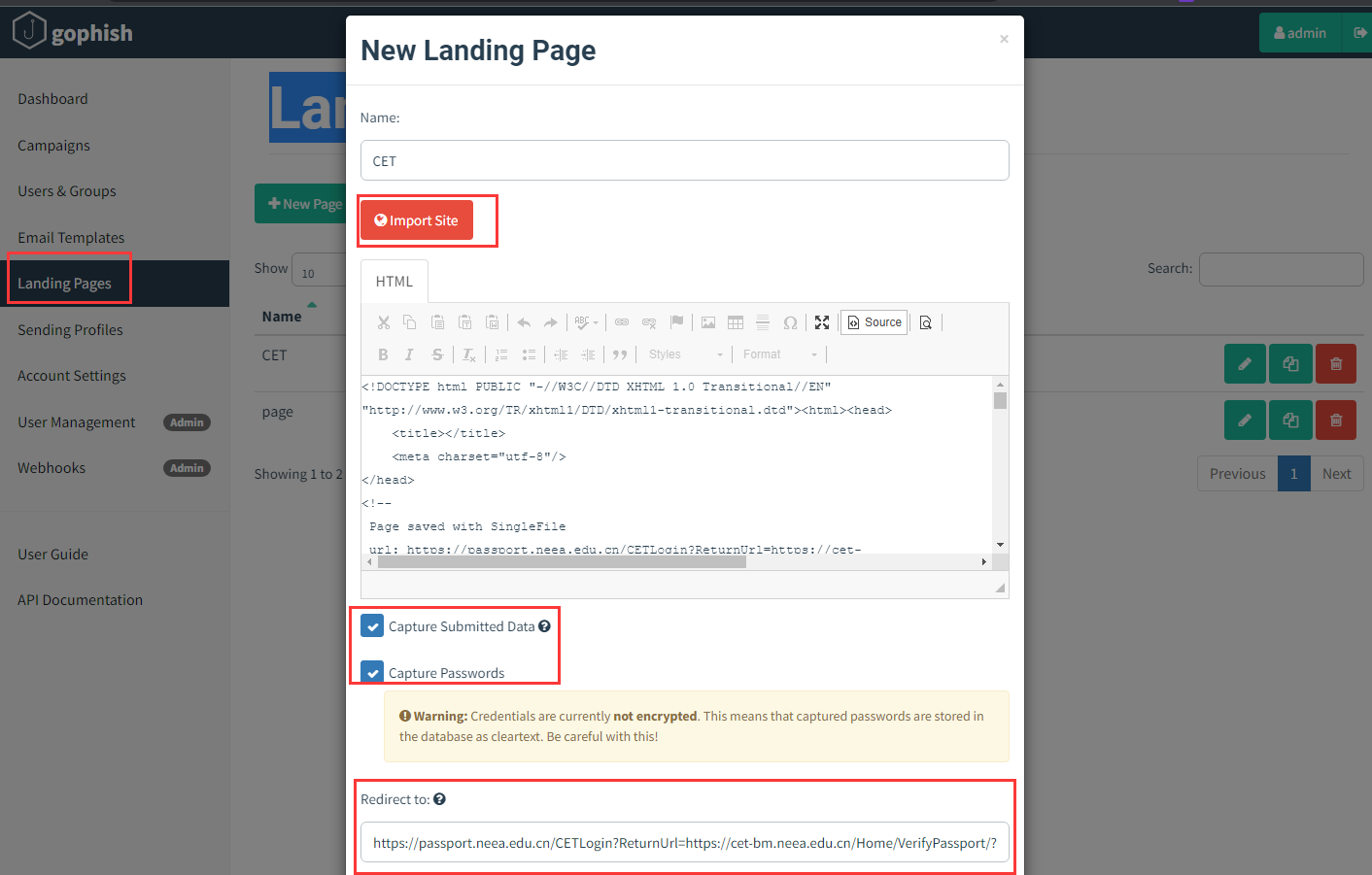

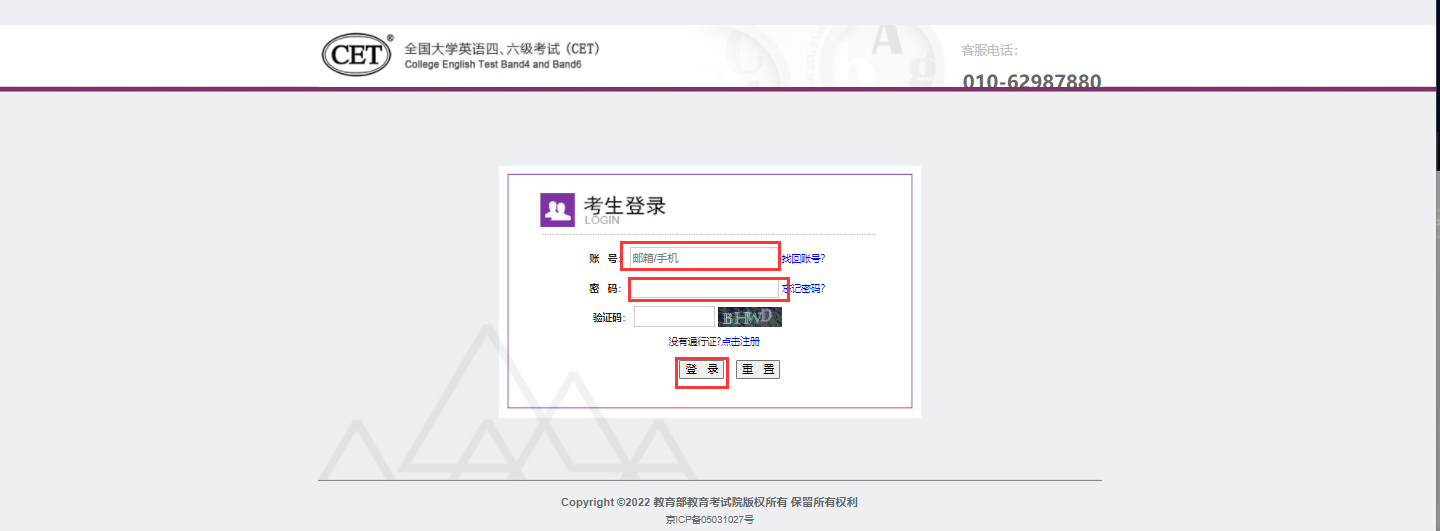

Landing Pages(钓鱼网址)

若是import导入乱码,可以用google插件Singlefile来对网页前端进行爬取

重点

Capture Submitted Data:

通常,进行钓鱼的目的往往是捕获受害用户的用户名及密码,因此,在点击Save Page之前,记得一定要勾选Capture Submitted Data

当勾选了Capture Submitted Data后,页面会多出一个Capture Passwords的选项,显然是捕获密码。通常,可以选择勾选上以验证账号的可用性。如果仅仅是测试并统计受害用户是否提交数据而不泄露账号隐私,则可以不用勾选

另外,当勾选了Capture Submitted Data后,页面还会多出一个Redirect to,其作用是当受害用户点击提交表单后,将页面重定向到指定的URL。可以填写被伪造网站的URL,营造出一种受害用户第一次填写账号密码填错的感觉

(一般来说,当一个登录页面提交的表单数据与数据库中不一致时,登录页面的URL会被添加上一个出错参数,以提示用户账号或密码出错,所以在Redirect to中,最好填写带出错参数的URL)

踩坑汇总

1 | (必看)经验之谈 · 注意事项 |

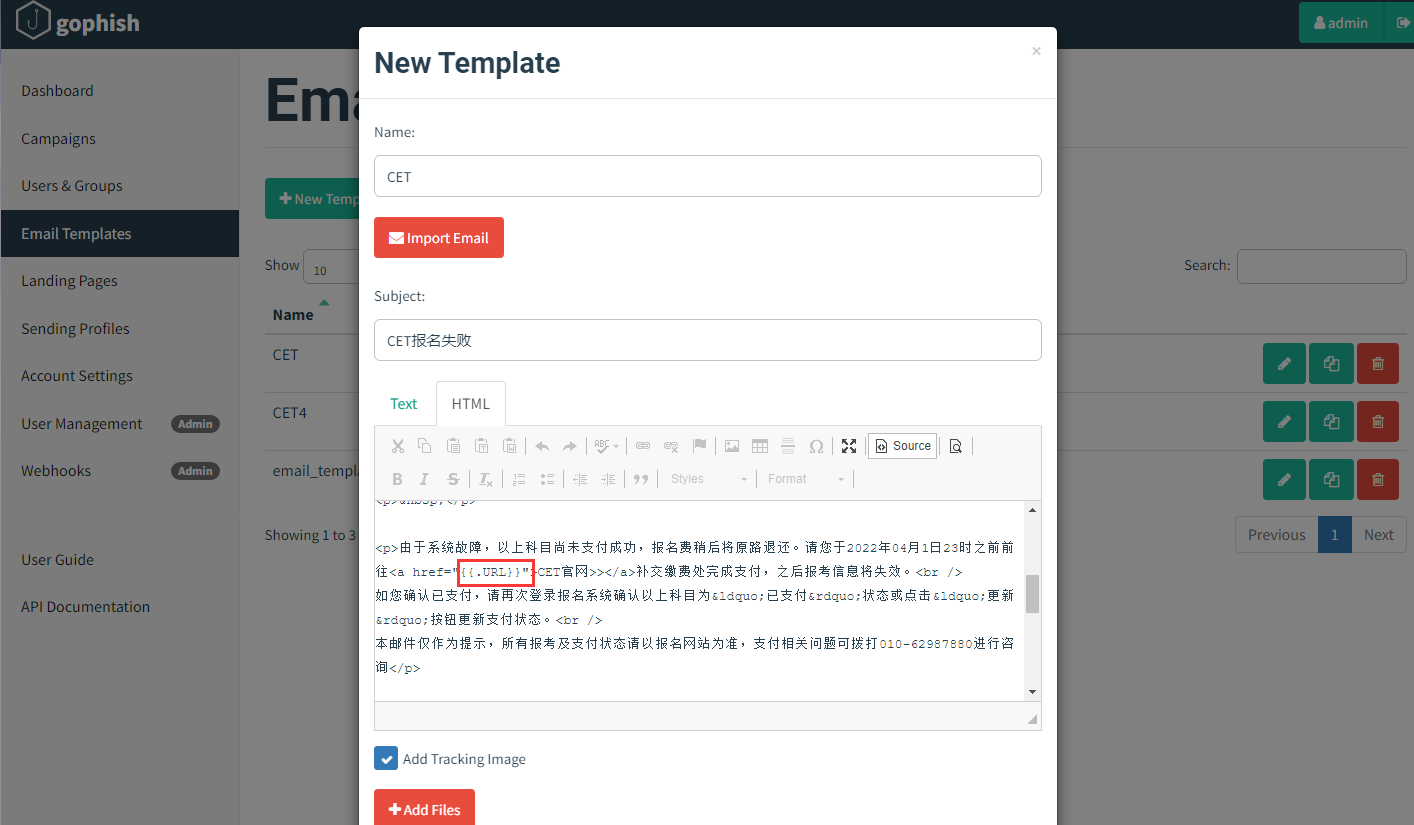

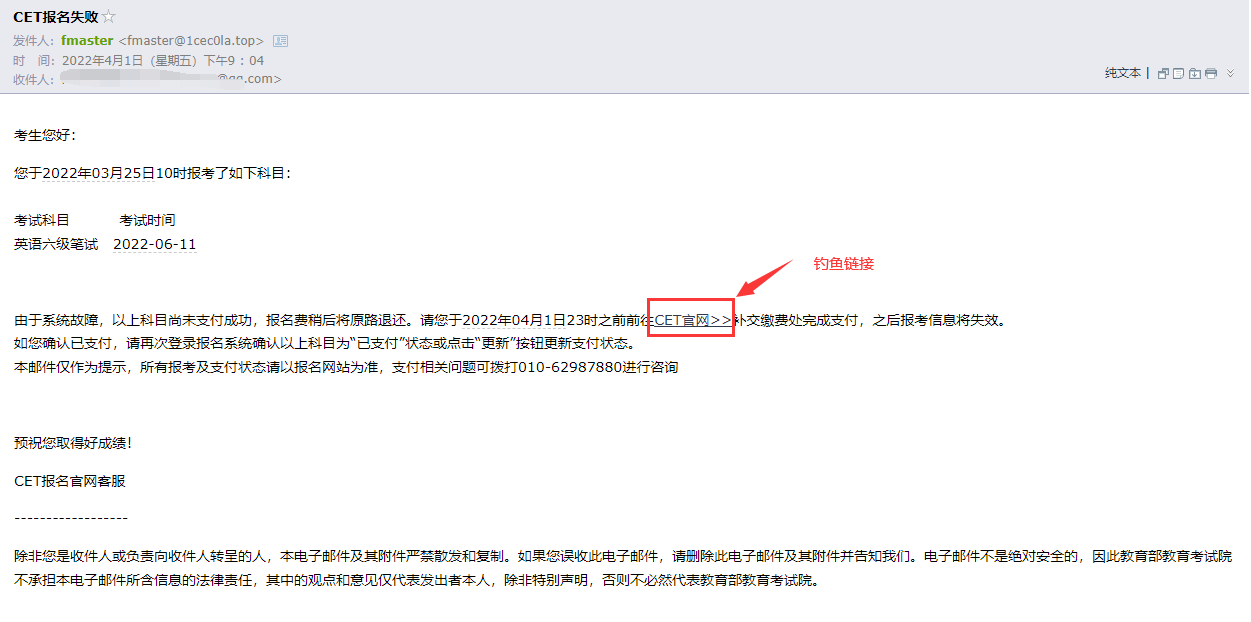

Email Templates

{{.URL}}这里会自动对应钓鱼网址(Loading Page)

gophish为编辑邮件内容提供了两种方式,第一种就是Import Email

用户可以先在自己的邮箱系统中设计好钓鱼邮件,然后发送给自己或其他伙伴,收到设计好的邮件后,打开并选择导出为eml文件或者显示邮件原文,然后将内容复制到gophish的Import Email中,即可将设计好的钓鱼邮件导入

内容编辑框是编写邮件内容的第二种模式

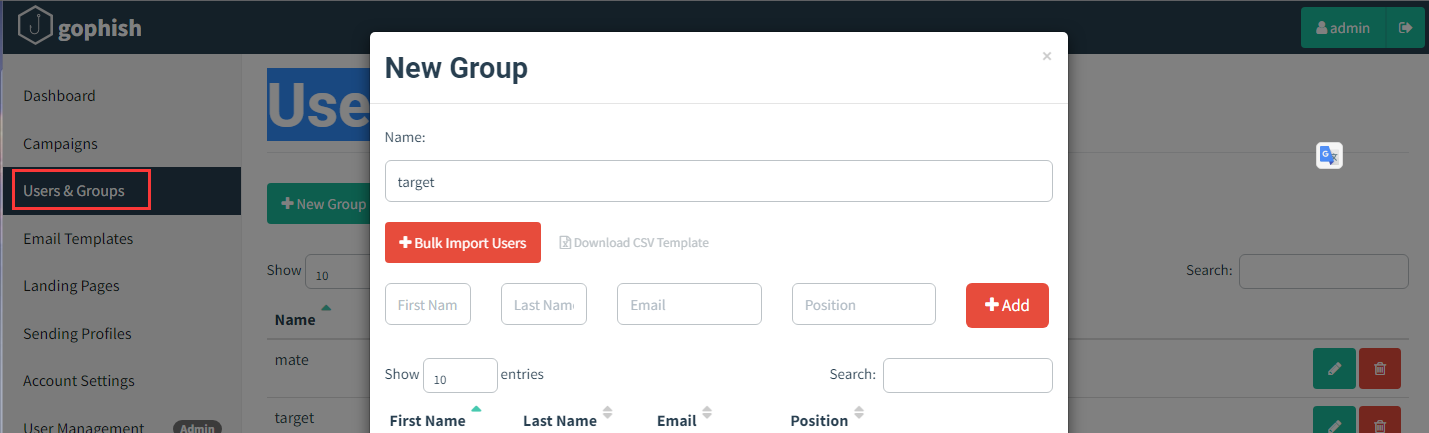

Users & Groups

导入发送目标

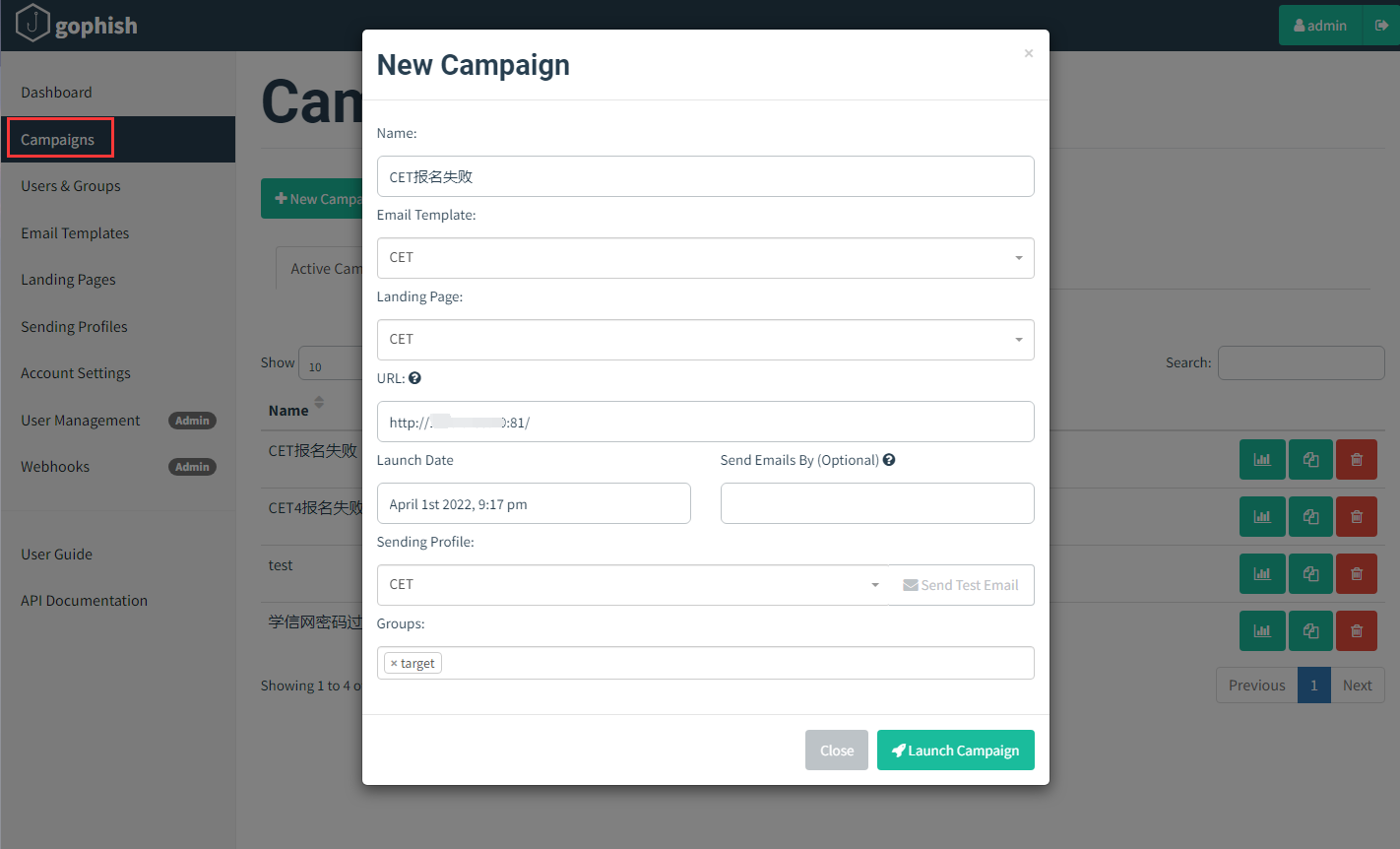

Campaigns

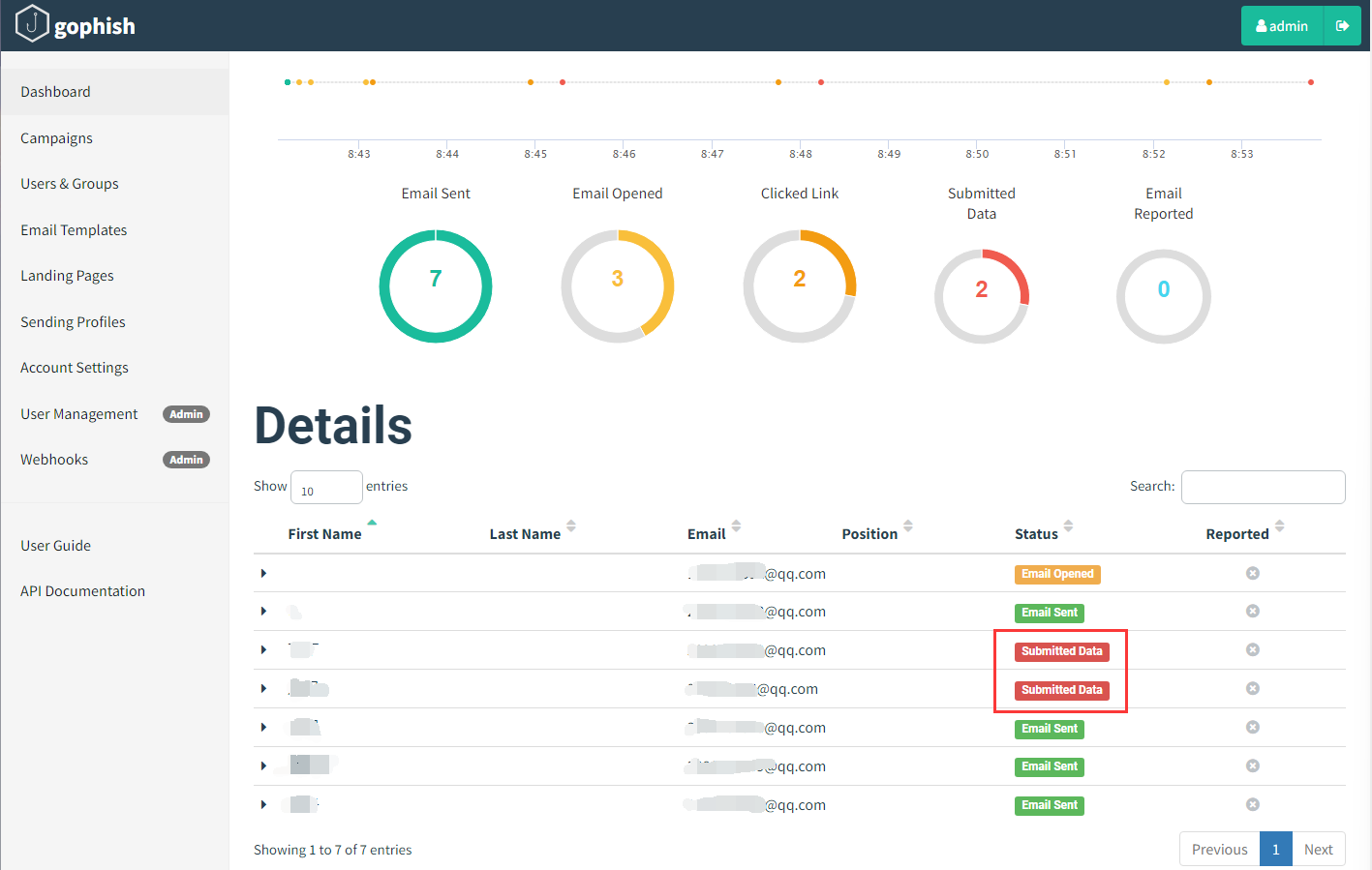

制作Campaigns来发送邮箱并监测

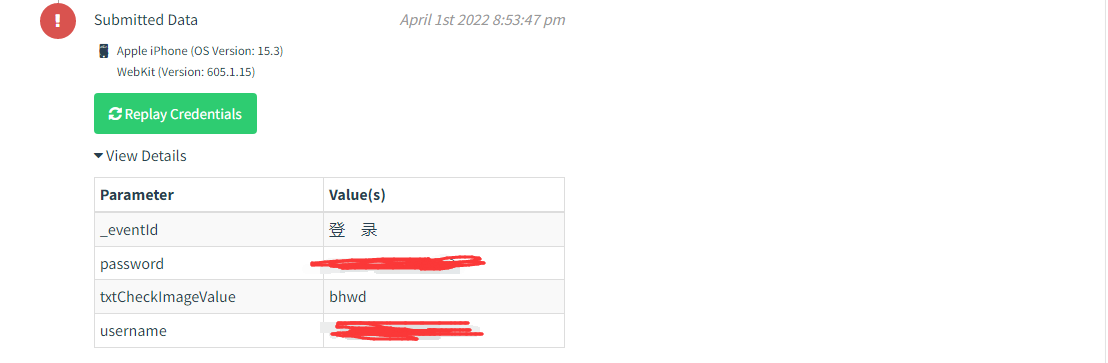

这里没想到居然逮到两个倒霉蛋输入了自己的真实密码(笑死我了🤣),今天的愚人节圆满了

受害者视角

输入用户名密码后提交,我的Gophish就会接收到

总结

历时一天,终于时初次体验了一把社工的乐趣,虽然只是简单的🎣。不得不说,人才是最大的bug,大家一定要有网络安全意识,连接不要随便点,看清网址是什么!

在网络信息的世界里,重要的是有一双会发现的大👀